|

2019-02-15 01:54

조회: 3,708

추천: 22

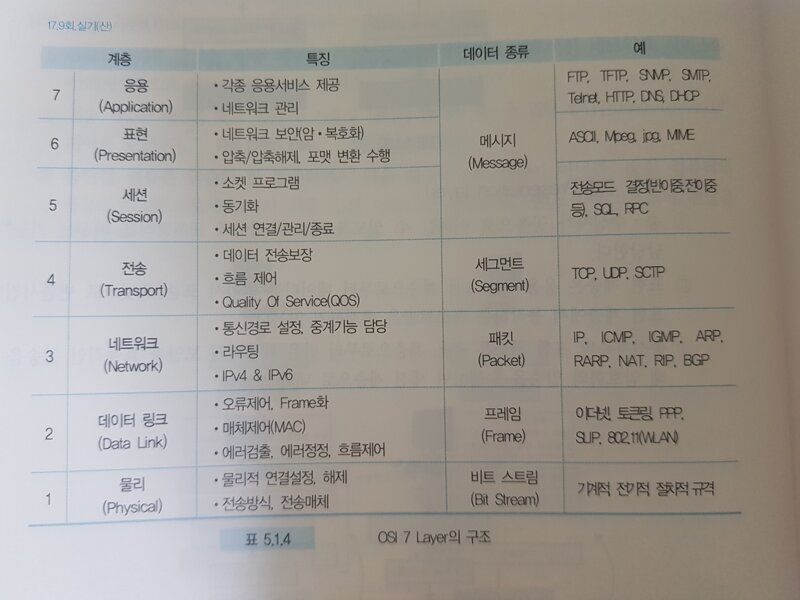

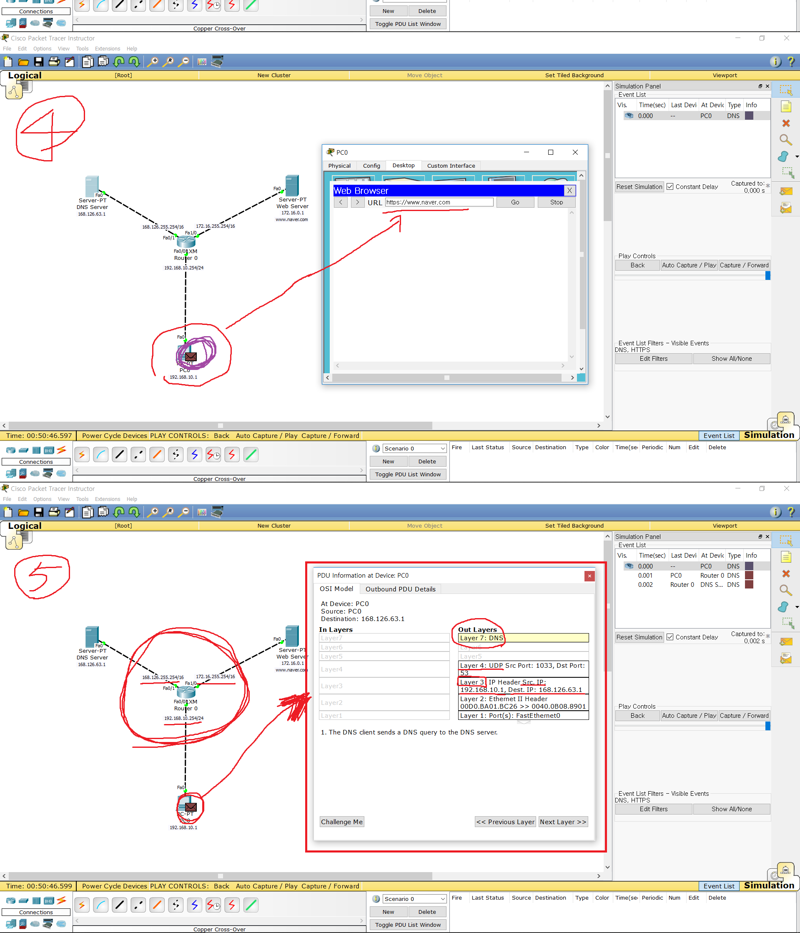

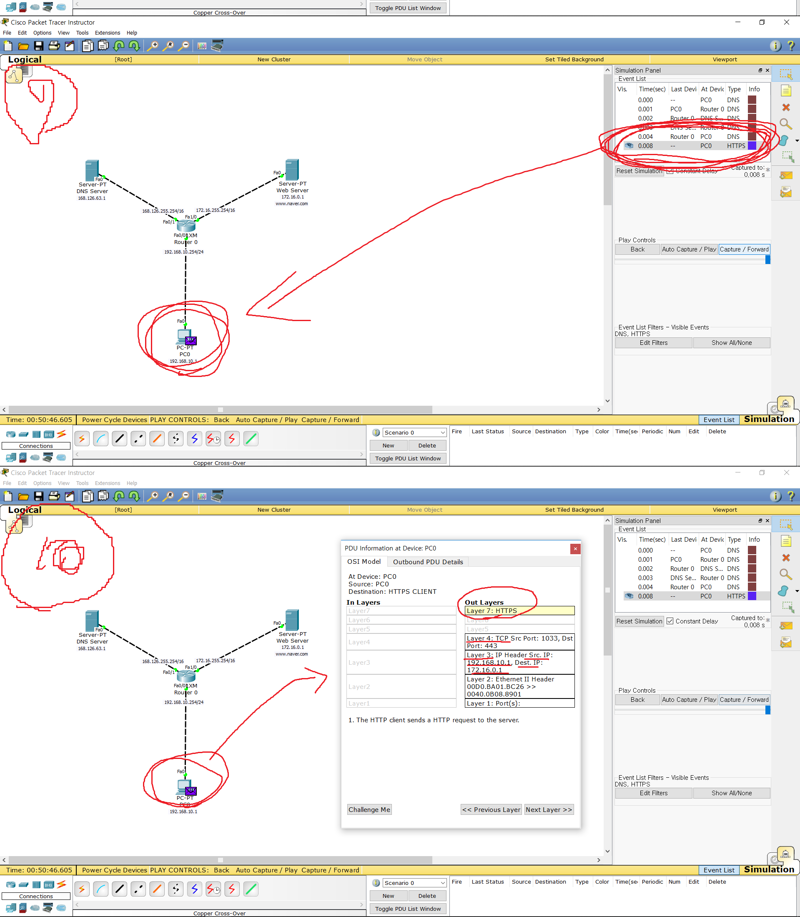

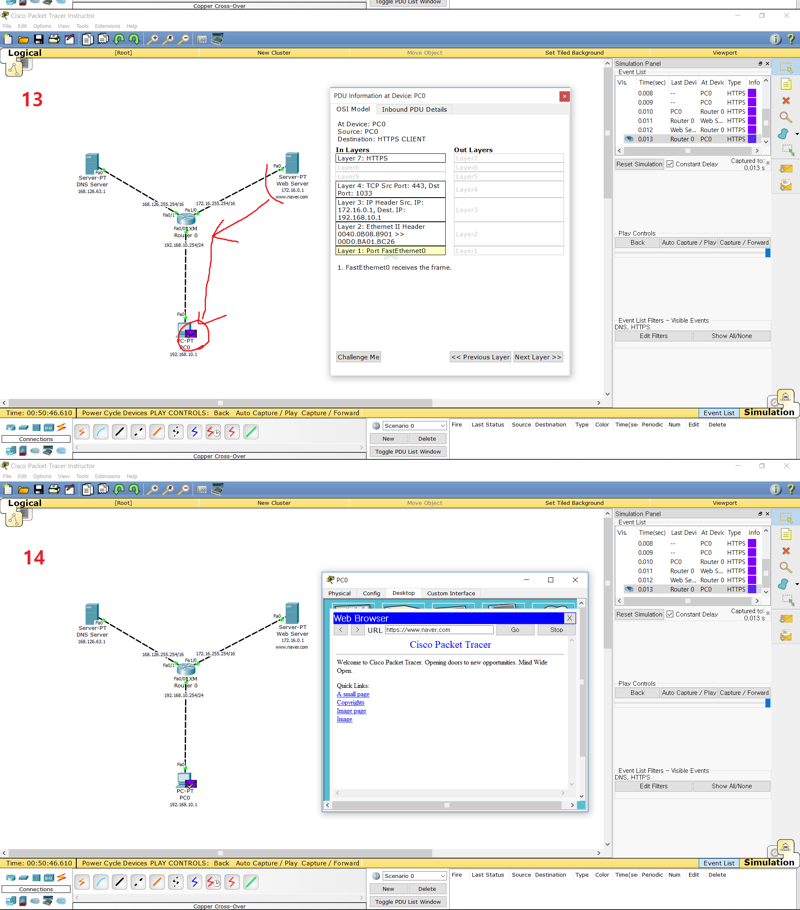

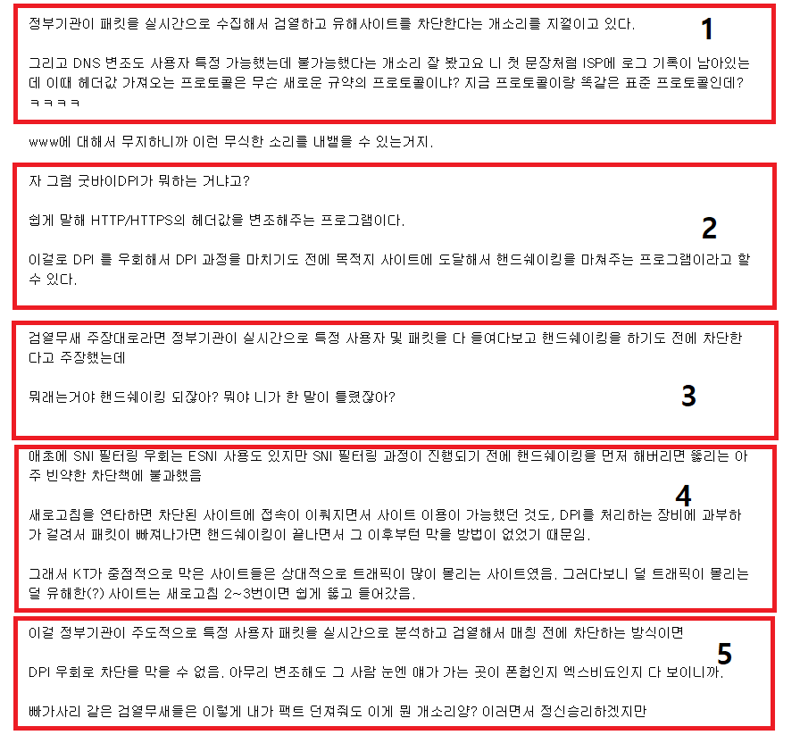

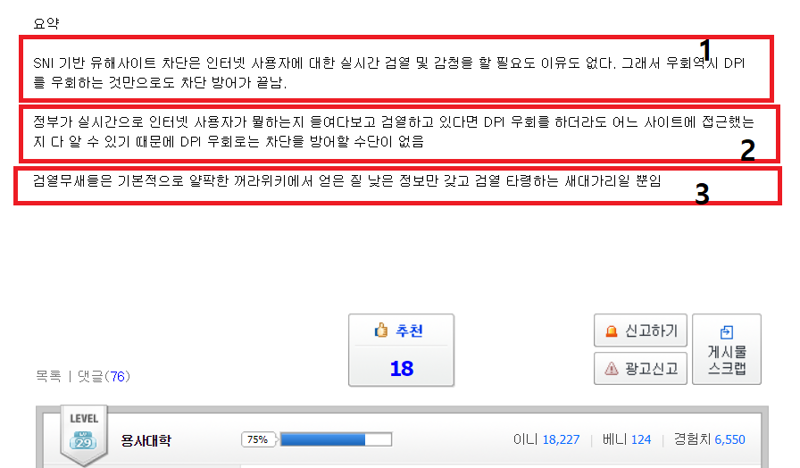

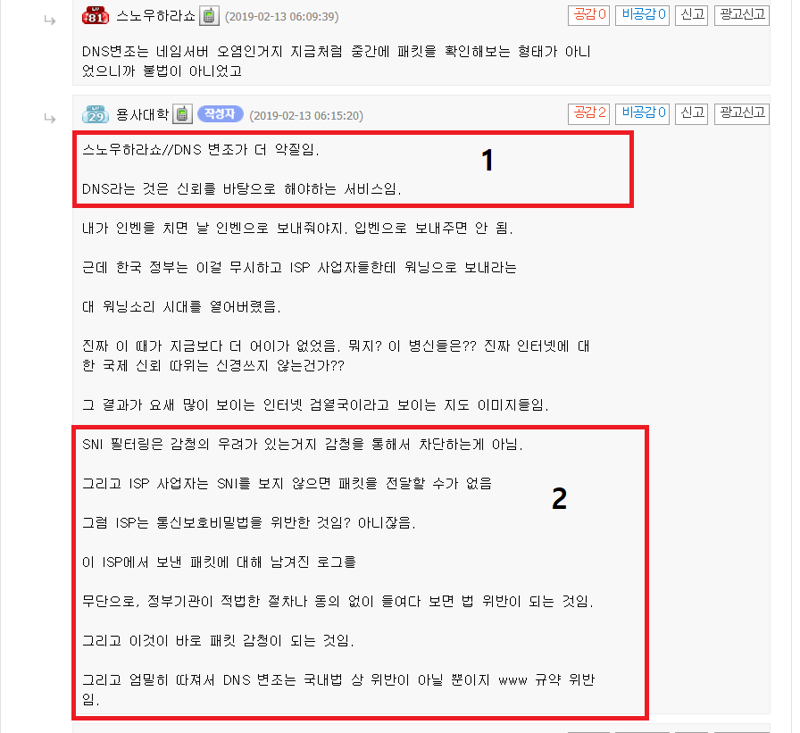

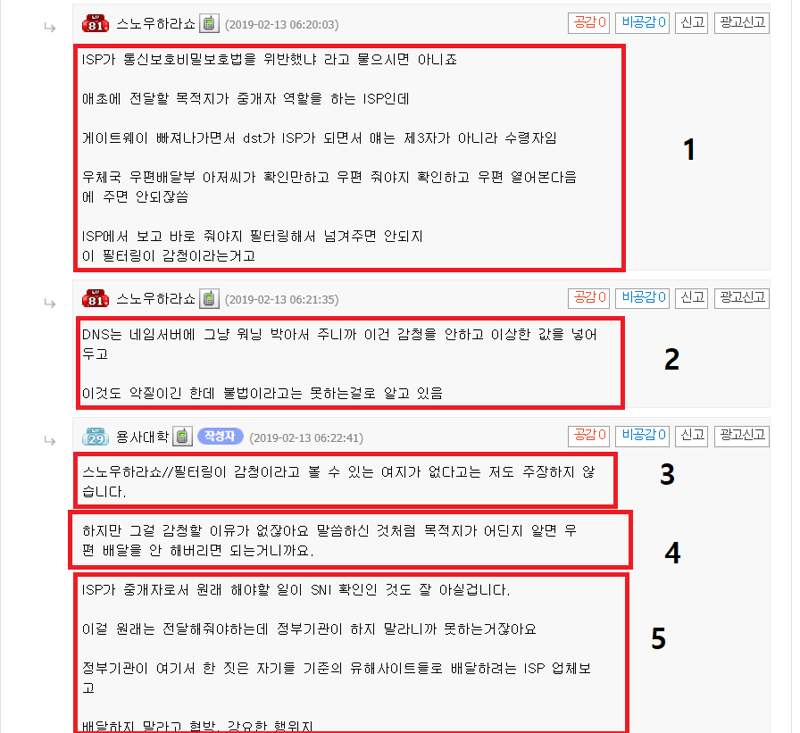

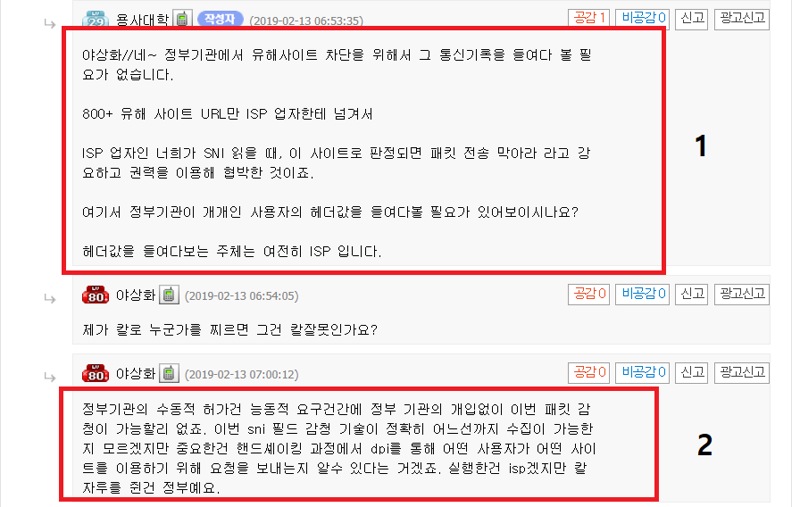

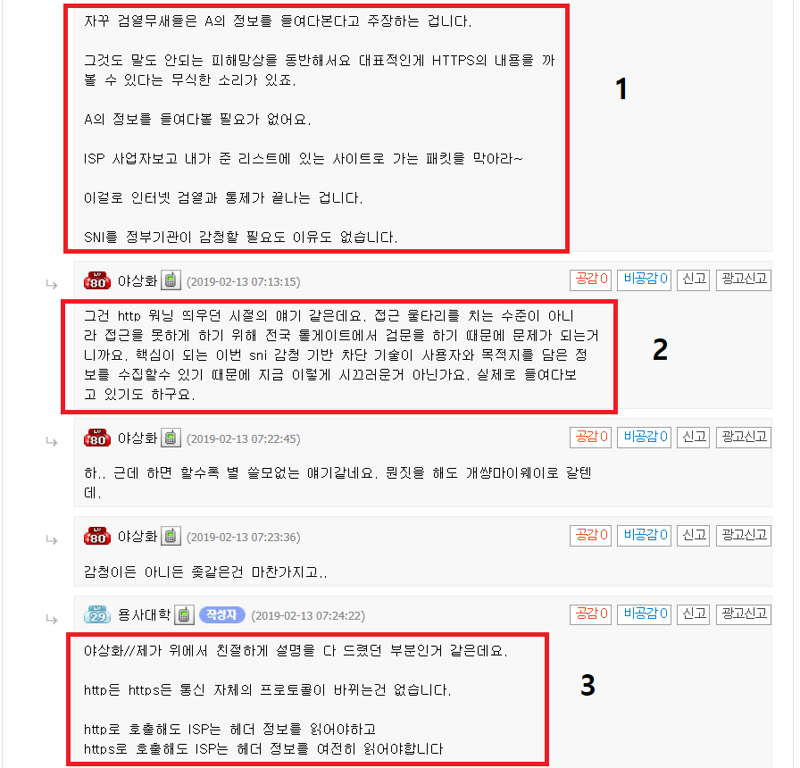

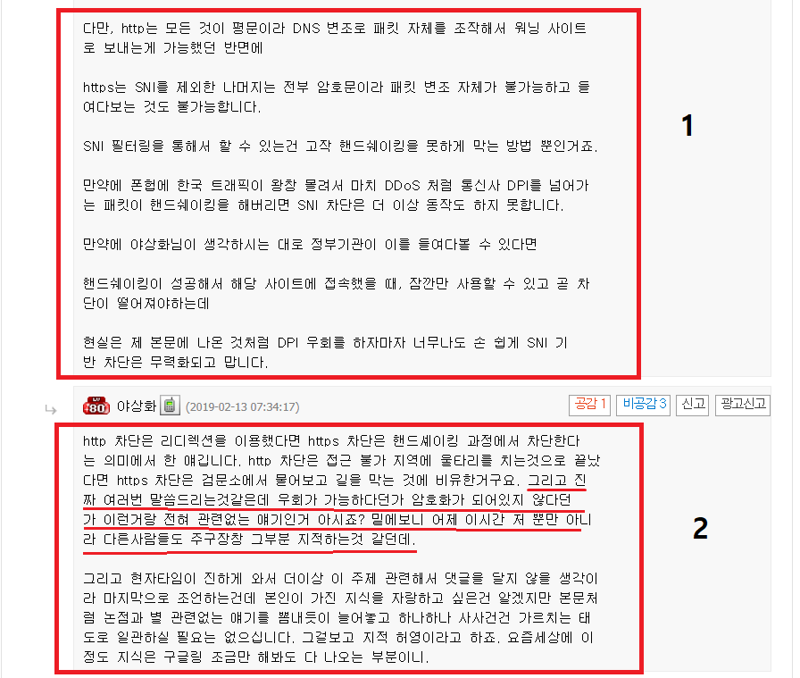

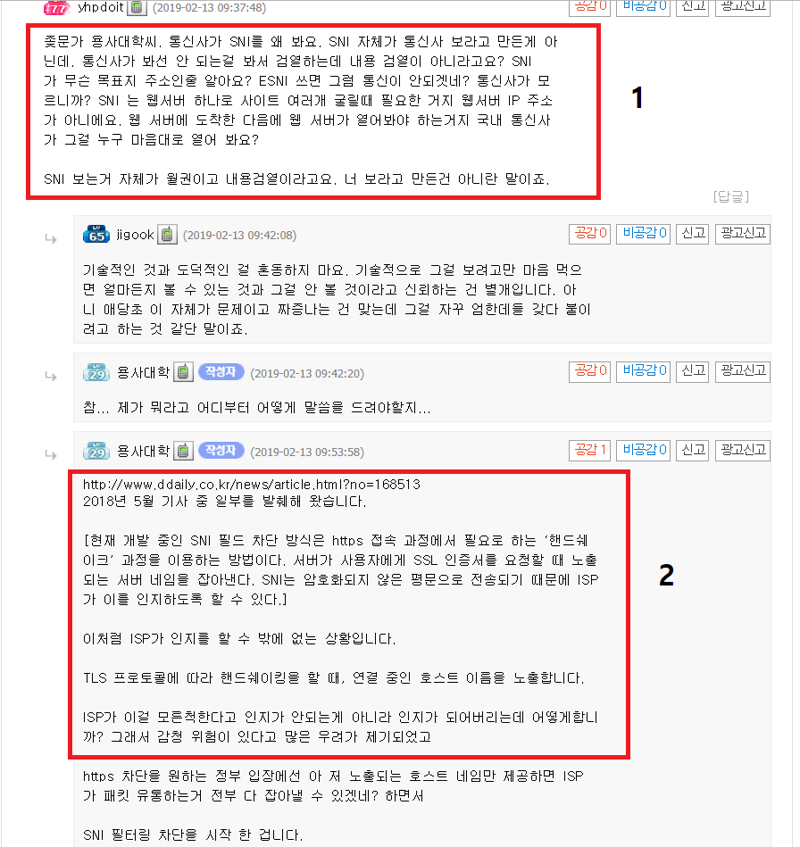

이번 SNI 필드 차단 최종버전이다. 씹씹씹스압이다이거 쓴다고 3시간 넘게 걸렸습니다. 지금 이시간에 한번만 게재하기에는 많은 사람들이 보지 못할까 아쉬우니 내일 점심쯤에 한번만 더 게재하겠습니다.... 기술적인 부분에서 최대한 설명을 해볼려고 했고,......... 다 보기 귀찮거나 시간이 부족하거나 눈이 아프신분들은 이 결론만 보세요..... 원래 ISP에서는 라우터에서는 라우팅만 하고 DNS 서버에서는 DNS 서비스만 하기로 되어있다. 이 와중에 아아주 오래전부터 정부에서는 http 차단이나, https 차단을 여러 방법으로 하고 있었는데, 이번에 최신으로 도입한 SNI 필드 차단은 TLS 프로토콜의 핸드쉐이킹 과정에서 클라이언트와 서버간에 주고 받는 암호화된 데이터 중 Server Name Indication이 암호화되지 않고 평문으로 노출되는 것을 캐치하여 실시간으로 지나가는 모든 패킷을 까서 열어보고 ISP에 넘겨진 차단 리스트에 있는 SNI와 비교대조하여 불일치하는 것은 지나가게 해주고, 일치하는 것은 못지나가게 차단 하는 행위다. 이것은 원래 ISP에서는 하지도 않던 일이고 해서도 안되는 일이었다. 왜냐면 국민이 내 컴퓨터가 사이트와 주고 받는 TLS 핸드 쉐이킹 과정에서 평문으로 노출되는 SNI를 보라고 동의한적이 없기 때문이다. 이것을 80년대 군사정권에서 있을법한 일로 비유를 하자면, 80년대 정부에게 빨갱이 반동분자로 낙인찍힌 운동권 인사가 어떤 지역에 숨어지내면서 암호화된 편지를 주고 받기 위해 편지는 아닌데, 같은 단체사람들끼리 서로를 같은 단체 사람이라고 확신할수 있는 전보를 주고 받도록 한다. 우체국에서는 이 전보를 평소에 무슨 전보인지 알지도 못하고 그냥 전달해줄 뿐이다. 그런데 어느날, 정부가 전보를 통해 빨갱이들이 서로 숨어있는 지역을 확인하고 편지를 주고받기 위한 아군식별 작업을 한다는 것을 알아챘다. 그래서 정부는 우체국에게 오고가는 모든 전보를 보내는 주소와 받는 주소만 모두 실시간으로 감시하여서 '빨갱이가 검경을 피해 숨어지내는 것으로 의심되는 좁은 지역(SNI)'으로 받는 주소가 되어있는 전보는 전달하지 말고 모두 버리고 이후 여기로 전보를 보낸 곳에서 여기로 편지를 보내는 것도 전부 버리라고 지시했음. 물론 80년대에는 빅데이터 수집분석이 불가능했지만, 오늘날에는 7계층의 DNS 패킷, 3계층의 IP 헤더값, SNI 필드를 모두 빅데이터 분석하면, 모든 국민의 평소 사이트 접속 성향을 다 프로필화 할 수 있다. "할 수 있다고 했지, 하고 있다고 한 적은 없다" 하지만 이것이 전문가들 사이에 감청이냐 아니냐 의견이 분분한 것도 사실이고, 본인은 감청에 훨씬가깝다고 생각한다. 비록 훨씬 예전부터 인터넷 검열이 있어왔던 것도 사실이지만, 그땐 내가 어려서 이런걸 몰랐다. 2000년대에는 중고딩이었으니까. 지금은 무슨일이 돌아가고 있는지 알수있게 됬으니까 분노할만도 하지 않은가? ====================================================================================== 불편해서 폰으로 보기 힘들면 부득이하게 PC화면으로 보시길 부탁드립니다. 긴 글을 써야되서 부득이하게 말을 짧게 하는 것도 양해부탁. 댓글에서도 무조건 반말하지는 않을 것임. 이번에 실시된 정부의 SNI 필드 차단이 검열인건 맞는데, '감청'이냐 아니냐로 문제가 많음 제가 볼때 이 문제는 네트워크 쪽을 아예 모르는 비전공자들에게 이해하기 쉽도록 편지라던가 수학여행이라던가 자꾸 비유를 하게 되니까 설명에 어려움도 있고, 오해의 소지도 있고, 선동도 가능한것 같음 그래서 그냥.... 네트워크의 아주 기초적인 정도에서 설명을 하고 이해를 여러분들의 몫으로 남겨놓기로 했음. 앞으로 설명할때 본인은 본인도 전문가가 아니고 배우고 있는 학생이라 제가 아는 선에서 최대한 설명을 해볼 것이니, 전공자나 현직자로써 틀린 설명이 있다면 피드백 바랍니다. 전체 목차는 1. 인터넷 프로토콜 2. OSI 7 계층과 PDU 3. 실제 PC와 라우터 서버의 통신과정 시연 4. 클리앙 현직자의 그림설명 2탄 5. 모 유저의 주장에 대한 피드백 으로 하도록 하겠음. 1. 인터넷 프로토콜이 무엇인가? 인터넷 프로토콜은 정보를 송신하고 수신하는 두 실체간에 통신의 목적을 경제적이고 효율적으로 달성하기 위한 약속 혹은 그 약속들의 집합을 의미 인터넷 프로토콜은 요 며칠동안 들으셨던 HTTP도 프로토콜의 하나 이고, HTTPS, DNS, TCP/IP 기타등등 많은 것들이 있음. (HTTP=HyperTexTProtocol, HTTPS=HyperTexTProtocolSecure) 왜 이렇게 인터넷 프로토콜들이 많느냐? 전세계에 펼쳐진 인터넷망을 연결해주는 통신기계들은 지능이 없다. 그래서 돌발적인 상황에 대처할 수가 없으므로 통신할때 발생할 수 있는 모든 상황에 일일이 이럴때는 이렇게, 저럴때는 저렇게 하자고 이런 많은 약속들을 하는 거임. 이렇게 엄청 많은 프로토콜들이 오고가는 통신정보들(0101010 10 101 01 0...) 속에 데이터 형태로 촘촘히 박혀서 전세계 어디에도 설치되어 있는 통신기기 간에 정보의 상호교환이 가능하게 하는 거임. 이렇게 컴퓨터 네트워크는 제작회사가 서로 다른 컴퓨터끼리 통신할 수 있도록 다양한 응용 프로그램과 터미널, 그리고 데이터 전송을 돕는 갖가지 통신장비 및 전송장비와 전송매체 등으로 구성되게 되었고, 이러한 환경에서 정확하고 효과적인 정보전송을 수행하기 위해서는 프로토콜 역시 복잡하고 다기능화 될 수 밖에 없다. 따라서 이러한 프로토콜들의 효과적인 정리를 위해서 프로토콜 계층화의 사고방식이 도입되었다. 이렇게 다양한 프로토콜 계층이 만들어졌는데, 가장 나중에 나온 네트워크 구조인 OSI 는 국제표준기구 ISO에서 만든 7계층을 갖는 네트워크 구조로서 가장 넓은 지지층을 가지고 있으며, 모든 네트워크 교과서의 모델로 소개되고 있음. 가장 많은 프로토콜 을 거느리고 있고 가장 다양한 기능을 가지고 있다. 2. OSI 7 계층과 PDU 자 1번의 프로토콜의 설명 맨 마지막에 OSI 7계층이 나온 이유가 설명되어 있지? 이제 OSI 7계층 설명 들어간다. OSI 7 Layers ( Open System Interconnection 7 Layes ) : 국제표준화기구 ISO에서 개발한 네트워크 모델. 기반구조와 상관없이(open system) 시스템 간의 통신을 제공하는(Interconnection) 프로토콜의 집합을 네트워크의 기능에 따라 7가지 계층(7 Layers)으로 나눈 모델을 말한다. 이 OSI 7계층은 위로 올라갈수록 장비와 장비를 물리적으로 연결하는 하드웨어와 연관된 기능에서 점점 더 추상적인 기능을 이용하게 되며, 결국 최종 사용자 애플리케이션이 존재하는 7계층에 이르게 된다. 이정도로 개념을 설명하면 충분하고, 이제 PDU 설명 들어간다. PDU(Protocol Data Unit)란 위에 봐서 알다시피, 이름에 프로토콜이랑 데이터가 들어가니까 뭔말인지 감이 잡히지? 송신자와 수신자 간의 네트워크 신호가 오고가는데 이 신호에 인터넷 프로토콜에 따른 이용자 정보를 실어나르는 데이터 블록이 바로 PDU임. 그니까 택배를 보낼때 물건을 바로 보내는게 아니라 택배상자에 물건을 담아 보내지? 네트워크 신호 속에 프로토콜 정보를 운반하기 위해서 이 PDU라는 상자를 이용하는 거임. 이 PDU는 위에서 설명한 OSI 7계층에 따라 붙은 프로토콜 정보마다 독특한 이름의 단위를 쓴다.  요렇게 OSI 7계층에 대한 개략적인 표로 볼수 있고, 여기서 나오는 '데이터 종류'가 해당 계층의 PDU를 부르는 단위다. 그래서 패킷패킷 거리는게 3 계층 네트워크 계층에서 IP, ICMP, IGMP, 등의 PDU를 부를 떄 패킷이라고 부르는데, 사실 이걸 계층에 따라 칼같이 잘 안지키기도 한다. 맨 위에 7계층의 프로토콜에 HTTP, DNS 보이는가? 그렇다. HTTP, HTTPS, DNS 프로토콜은 전부 OSI 7계층의 7계층인 응용(애플리케이션) 계층에서 사용하는 프로토콜이다. 다 이해했음? 그럼 이제 실제 PC와 라우터, 서버간의 통신이 어떻게 되는지 시스코 패킷 트레이서의 시연을 통해 설명해보겠음. 아 맞다 라우터(Router)는  요렇게 생긴건데, OSI 7계층 중 3계층인 네트워크 계층에 속하는 통신기기다. 어렵게 설명할 수도 있는데 간단하게 설명하면 이 라우터에 네트워크 정보가 들어오면, 라우터는 3계층의 PDU인 IP 패킷을 읽어서 출발지 IP주소와 도착지 IP주소를 보고 최선의 경로를 찾아내서 그 쪽으로 연결을 유도해주는 장치라고 보면 된다. 가끔가다 통신사라느니, ISP라느니 하는데 ISP는 쉽게 말해서 통신사에서 제공하는 엄청 큰 라우터끼리 연결된 네트워크라고 보면 된다. 통신사 ISP가 가지고 있는 엄청 큰 라우터부터 기업에서 센터장비로 사용하는 중간 라우터, 작은 라우터까지 엄청 많은 라우터들이 대한민국에 뿌려져서 연결되어 있다. 우리 PC가 통신을 할 수 있는 것도 이 라우터가 있어서 가능한 것이다. (코어 라우터, 센터 라우터, 엣지 라우터) 3. PC와 라우터, 서버간의 통신 시뮬레이션 시연 (8MB짜리 움짤임)  글자가 어두워서 잘 안보이지? 스샷으로 자세하게 설명해줌.  1번그림에서 왼쪽 상단은 DNS 서버, 오른쪽 상단은 가려져있긴 하지만 웹 서버, 가운데는 라우터, 아래는 PC임. 중간에서 라우터가 오고가는 네트워크 신호들의 3계층 패킷을 열어보고 너는 여기로 가고, 너는 저기로 가라고 교통정리를 해주는 거임. 왼쪽 상단이 DNS서버라고 했는데, 사실 통신사에서는 라우팅도 하고, DNS 서버도 제공함. 하지만 둘을 나눈 이유는 이 둘이 네트워크 신호에서 각각 읽는 부분이 다르기 때문에 둘을 갈랐음. 이 부분은 추가로 설명해줌. 2번스샷에서는 DNS 서버가 DNS 서비스를 On 했다는 것을 보여주는 것이고, 3번 스샷은 내가 마킹을 잘못했는데, 화살표가 DNS 서버에서 오른쪽 정보창으로 가야되는게 아니고 오른쪽 웹 서버에서 화살표를 보내서 HTTP, HTTPS 서비스를 On 했다는 것을 보여준다고 하는 것이 잘못 했다. 이 부분 양해바란다. 암튼 오른쪽 상단의 웹서버 1에서 HTTP와 HTTPS 서비스 둘다 켜져있다.  4번 스샷에서 PC의 웹 브라우저를 켜고, www.naver.com을 치면, 먼저 PC에 갈색 편지가 생긴다. 이게 바로 DNS 리퀘스트 패킷으로 이게 DNS서버로 가서 www.naver.com의 IP주소를 물어보고, DNS 서버에서 IP주소를 받아와서, 다시 HTTPS 리퀘스트 패킷을 Naver IP로 날리게 된다. 5번 스샷의 빨간 정보창은 바로, 이 DNS 리퀘스트 패킷의 PDU 정보창이다. 여기 보면 Out Layers에 Layer 1부터 Layer 7까지 있지? 이게 바로 내가 앞에서 설명한 OSI 7계층에 의한 프로토콜 데이터 분류를 해놓은 것이다. 일단 네트워크 신호에는 이 7계층의 정보가 덕지덕지 붙은 상태로 날라간다. 그러면 그중에서 라우터는 3계층의 정보만 읽고, DNS 서버는 7계층의 정보만 읽고, HTTP 웹서버도 7계층의 정보만 읽고 이런식으로 작동한다. Layer 3에 Src IP. 192.168.10.1 Dest IP 168.126.63.1이 되있지? 이게 3계층에 담긴 출발지 IP주소와 도착지 IP주소란 말임. 4번스샷에서 웹브라우저에 www.naver.com을 쳤는데 출발지주소는 그렇다 쳐도, 도착지 주소가 수동으로 지정해주지 않아도 바로 찍히는 이유는, 이 컴퓨터에 DNS Server의 IP주소를 미리 입력해놨기 때문임. 계속 가자.  6번 스샷에서는 라우터가 ( 이 라우터가 통신사 ISP를 말한다. 여기서 '라우팅'을 해준다) 192.168.10.1 PC에서 출발한 패킷의 3계층 데이터를 열어보고, 출발지 IP와 도착지 IP를 보고 최적의 경로로 연결해준다. 그래서 라우터를 거쳐서 DNS 리퀘스트 패킷이 DNS서버에 도착한 것이다. 7번 스샷에서는 이렇게 DNS 서버에 도착한 패킷을 DNS 서버가 7계층의 DNS 패킷에 담긴 도메인 주소를 읽고 해당 IP주소를 적어서 다시 출발지 IP를 도착지 IP로 바꿔서 보내준다. 8번 스샷에서 이렇게 DNS 서버가 보낸 리스폰스 패킷을 라우터가 다시 받아서 라우팅해줘서 PC로 안전하게 DNS 리스폰스 패킷을 받은 것이다.  9번, 10번 스샷에서는 이제는 DNS 리퀘스트 패킷이 아니고, HTTPS 리퀘스트 패킷이 출발한다. 10번 스샷에 Layer 7에 HTTPS 보이는가? 그 외에도 4계층에 TCP/IP 프로토콜, 3계층에 IP 헤더, 등등 정보다 PDU에 담긴것을 알 수 있다. Layer 3에 Src.IP:192.168.10.1, Dest.IP:172.16.0.1이 적혀있지? 아까 DNS 서버에서 www.naver.com 도메인의 IP주소는 172.16.0.1 이란 답변을 받았으니까 이제 걸루 출발하는 거임. Naver 너네 인터넷 화면 보여달라고.  11,12번 스샷은 별거 없고, 라우터를 통해 웹 서버에 HTTPS 리퀘스트 패킷이 도착했다는 뜻임  13번 스샷에서 웹서버에서 출발한 HTTPS 리스폰스 패킷이 다시 PC로 왔져? 14번 스샷에서 웹 브라우저에서 www.naver.com의 화면을 받는데 성공했음을 보여줌.(저게 연결이 정상적으로 됬다는 화면임 ㅋㅋㅋ;;;;) 이상이 PC에서 도메인 주소를 통해 DNS 서버에서 IP주소를 받아오고, 다시 웹 서버로 가서 웹 화면을 받아오는 과정을 가장 간단한 시뮬레이션을 통해 설명을 드렸음. 추가적으로 설명하고 싶은 것은, 1. 인터넷 프로토콜은 OSI 7계층에서 무조건 한 계층에만 속해있는 것은 아님, 예를 들어 TCP/IP 프로토콜은 OSI 7계층 모델이 나오기 전에 먼저 나온 모델이라 이 프로토콜을 OSI 7 계층의 어디에 소속시킬 것이냐에 대해서 현재도 논란이 많음. 2. 시스코 패킷 트레이서로 설명해주지 못한 TLS 보안인증방식에 따른 SNI 필드의 노출도, TLS 프로토콜은 어느 한 계층에 속한 프로토콜이 아님. ★★★★★3. 내가 보낸 네트워크 신호 속의 정보를 편지 내용이라고 하면, 인터넷 프로토콜은 그 편지 내용을 한겹이 아니고, 여러 겹의 편지봉투로 감싸서 보내게 됨. 이 편지 봉투란것이 항상 암호화를 의미하는 것은 아님. HTTPS로 감싼 편지봉투는 암호화가 되어있는데, 또 다른 프로토콜로 감싼 편지봉투는 암호화 되어 있지 않을 수 있음. 그리고 어떤 네트워크 장비는 그 여러겹의 편지봉투를 둘러싼 편지를 가지고 자신의 역할을 다하기 위하여 열어볼수있게 약속되어있는 편지봉투만 살짝 까서 정보를 볼 수 있는거임. 4. 라우팅을 서비스하는 통신사 ISP의 라우터는 OSI 3 계층의 Src.IP, Dest.IP만을 읽을수 있고, DNS 서버와 HTTP,HTTPS 서버는 7계층의 DNS, HTTP,HTTPS 패킷만 열어볼수 있는거임. 5. 그래서 특정 네트워크 장비가 자기가 다룰수있는 패킷만 열어보는 것은 문제가 되지 않는데, 이 장비에 어떠한 감시장비를 설치해서 이 장비가 자기가 다룰 수 있는 패킷만 열어보는게 아니라, 자기가 열어보면 안되는 패킷의 정보까지 열어서 보는게 지금 문제가 되는 거임. 이 부분에 대한 설명을 추가적인 짤로 설명하겠음. 4. 클리앙 현직자의 그림설명 2탄 며칠전에 클리앙에서 반에서 학생들이 편지를 주고 받는데 선생이 알아채고 반장에게 편지를 검열하게 하는 것으로 HTTPS/DNS 차단을 그림으로 설명한 글 기억남? 그 사람이 자기가 글을 비유적으로 설명하다보니 오해의 소지도 생겨서 좀더 디테일하게 설명하는 글을 올리셨음. 당사자분께 인벤에 해당 글을 인용해도 된다고 하셨음. 이거는 짤로도 올리고, 링크도 올릴테니까, PC화면으로 보시는 분들은 바로 짤로 보시면 될 것이고, 모바일로 보시는 분들은 분명 불편하실 테니 링크로 들어가서 보시는걸 추천함.  내용중 눈여겨 볼 부분을 빨갛게 표시해뒀음. 여기까지 읽으셨다면, 읽고 얼추라도 이해하셨다면, 이번 'SNI 필드 차단' 사건의 전말을 좀더 정확하게 머릿속에 그리실수 있을 거임. 자 이제 오이갤 내 모 유저의 주장을 직접 보고 피드백을 해보겠음. 5. 모 유저의 주장에 대한 피드백  1. ISP 라우터에 감시장비를 설치해서 L3계층의 IP 헤더값만 읽는 것이 아니라 다른 계층(어떤 계층인지 딱 특정할수는 없음)에 해당하는 TLS handshaking 과정에서 평문으로 노출되는 SNI 필드를 읽어서 차단하게끔 실시간으로 오고가는 데이터를 일일이 까디비고 있는데 이게 실시간 감청이 맞지않겠음???????? 정부는 시키기만 했고 실제로 하는 일은 통신사가 한다??? 모두들 전두환이 탱크를 광주로 보내기만 했고, 운전은 부사관이 했다는 짤 봤지? 넘어간다? 'DNS 변조고 사용자 특정이 가능했는데 불가능했다는 개소리 잘 봤고요' -> DNS 변조는 해커나 정부에서 DNS 오염,변조를 하는 행위를 말하는거고, 사용자 특정이 불가능하다는 얘기는 'DNS 서버에서 DNS 리퀘스트 패킷만 까서 보는것만으로는 사용자 특정이 불가능하다는 얘기임' 왜냐면 'DNS 쿼리 패킷'에는 도메인 주소만 있거든 ㅋㅋ. DNS서버는 도메인 주소만 받고 네트워크 신호에 IP주소만 붙여서 다시 반송할 뿐임 ㅋㅋ. 그러면 정말로 진짜로 사용자 특정이 불가능 하냐? 할라면 할수는 있음. ISP인 통신사에서 라우터도 가지고 있고, DNS 서버도 가지고 있으니까 라우터에서 열어보는 3계층의 IP 헤더값, DNS 서버에서 열어보는 7계층의 DNS 리퀘스트 패킷, 이 둘의 기록을 합쳐야 사용자 특정이 가능함. 단지 DNS 리퀘스트 만으로는 '어디에서 누군가가 도메인의 주소를 물어봤다'정도밖에 안되서 사용자 특정이 불가능하단 소리였음. 그 뒤에 말은 말은 맞는 말인데 내가 딱히 있지도 않은 프로토콜을 있다고 주장한적이 없어서 그냥 무시하겠음. 2. 굿바이 DPI는 DPI를 우회하게 해주는 건데, DPI가 Deep Packet Inspection이라고 심층패킷분석을 피하게 해주는 프로그램을 말하는 거임. 패킷 내부를 뜯어서 검사하는 기술인거지. 평문인 https 패킷을 뜯어서 볼수있는거지. 아마 이 프로그램을 통하면 TLS 핸드쉐이킹 과정에서 오고가는 패킷들과 그 SNI 필드도 숨길수 있다는 얘기같은데, 갑자기 이 얘기를 왜 한지 모르겠음. 그냥 쓸데없는 소리를 줄줄 읊는거같은데, 논점흐리기 같음. 뭐 굿바이DPI로 우회할수있으니까 정부가 차단하는게 나쁜짓이 아니다라는 주장을 하고 싶은 건가? 굿바이 DPI 얘기를 하는건 이제 앞으로 쓸데없는 소리로 논점을 흐린다고 아시면 됨 3. 핸드쉐이킹 과정에서 차단하는 거 맞음.  이게 TLS 핸드쉐이킹 과정인데, 중간에 서버에서 클라이언트로 보내는 서버헬로 밑에 www.example.com이 평문으로 노출되니까 정부가 지시한 검열과정에서 이걸 캐치해서 아예 접속을 차단하는거임. 그니까 굿바이DPI로 우회는 할수있는데, 이걸 안쓰면 TLS 핸드쉐이킹 과정에서 다 마치지도 못하고 연결이 차단되는거임 4. 이 부분은 틀린 말은 아닌데 애초에 쟁점이 되는 부분이랑 관련이 없는 내용임. 그니까 논점을 흐리고 있다는 말이지. 5. 이부분은 제가 확실히는 모르겠음. 굿바이 DPI가 TLS 핸드쉐이킹 전 과정을 감시에 걸리지 않게 한다는 걸로 내가 이해한게 맞다면, 이것을 쓰면 지금 검열을 피할수있고, 안 쓰면 못 피함. 또 얘기하겠지만, 우회방법을 얘기하는건 SNI 필드 감청 논란에서 핵심을 벗어나고 논점을 흐리는 것임.  1. SNI 필드 차단을 통한 유해사이트 차단은 오고가는 사용자의 패킷의 TLS 핸드쉐이킹 과정을 모두 실시간으로 감시하면서 노출되는 평문이 있으면 그걸 차단목록에 있는 도메인과 비교해서 차단을 할지 말지 정하는 거임. 그러니까 실시간으로 검열을 하고 있는게 맞음. 자꾸 DPI 우회로 차단 방어가 된다는 것을 강조하는데, 이것은 지금 정부가 조취한 일이 별것 아니라는 식으로 넘어갈려고 함. 짜증남. 2. DPI 우회를 하면 정부가 모를수 있음.감시망을 빠져나간다면 그걸 정부가 모른다는걸로 친다면 그렇다는 얘기임. 3. 본인이 소유한 책과 학원에서 배운 것들로 설명한 것인데 왜 꺼무위키 타령하는지 모르겠음. 지가 새대가리 아닌가 ㅎㅎ..  1. 1번은 딱히 틀린말은 아님. DNS 변조도 나쁜거지. 해커들이나 하는 짓을 정부가 합법적으로 하고 있었으니까. 2. 'ISP 사업자는 SNI를 보지 않으면 패킷을 전달할수가 없음' 이 문장을 봤을때 이새끼가 네트워크 공부도 안했으면서 아는척하는 좆문가였구나라는 걸 깨달았음. ISP에서 라우팅해주는 라우터는 3계층의 IP 헤더값만 보고 라우팅을 할 뿐이고, DNS 서버에서는 7 계층의 DNS 패킷만 보고 도메인 주소를 알려줄 뿐임 ㅋㅋㅋ SNI라는 것은 클라이언트와 서버가 TLS 보안인증방식을 통해 TLS 핸드쉐이킹을 하고 그다음 통신을 주고 받을때 기술적인 한계 혹은 모종의 이유로 원래는 암호화되어야 할 서버네임이 노출된 것일 뿐임. ㅋㅋㅋㅋㅋ 이렇게 원래는 ISP에서 SNI를 볼 이유도 없고 봐서는 안되는데 정부가 지시한 명령으로 인해 실시간 감청을 통해 SNI를 보게 된것을 원래부터 그래왔던 것처럼 알고 이렇게 말한 것임 ㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋ 이 씨발 좆문가새끼 진짜 ㅋㅋㅋㅋ 선동실력 오지네 ㅋㅋㅋㅋ. ISP가 뭔 통신보호비밀법을 위반하냐. 이미 ISP에서는 라우팅과 DNS 서비스를 제공하는 것을 인터넷이 처음 깔릴때부터 정부로부터 허락받고 딱 자기 할일만 하고 있었는데, 정부가 점점 통신보호비밀법을 위반했다고 볼 수 있는 지시를 자꾸 내린거지 ㅋㅋㅋㅋㅋㅋㅋㅋ. '엄밀히 따져서 DNS 변조는 국내법 상 위반이 아닐 뿐이지 www 규약 위반임' 여기도 말이 이상한데, DNS 서버응답 변조자체가 불법은 아님. 불법은 아닌데 말하는 뽄새가 정부가 하는 DNS 서버 응답 변조가 잘못된 짓이 아니라는 뉘앙스로 말을 하고 있음. 똑같은 DNS 서버응답 변조로 피쉬 사이트에 접속하게 해서 금융정보 빼가는 해킹 같은거 하다 걸리면 쇠고랑 찹니다. 이것도 시발 지금 SNI 필드 차단 쟁점 핵심에서 벗어난 얘기를 주루룩 읊고 있죠? 논점 흐리죠?  5. 여기서도 이새끼까 씹좆문가새끼라는 걸 깨달게 해주는 장면임. 위에서도 말했지만 ISP에서 원래 해야할 일 중에서 SNI를 확인하는 일은 없음 ㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋ. 이번에 정부에서 지시가 내려와서 TLS 핸드쉐이킹 도중 노출되는 SNI를 감시해서 차단 목록에있는 서버네임이면 이 과정을 차단하라! 하고 시행하기 시작한 것이지, 원래부터 ISP가 하고 있던 일 목록에서는 전혀 없었던 거임. '이걸 원래는 전달해줘야 하는데 정부기관이 하지 말라니까 못하는거잖아요' SNI를 전달하는게 아니라 지나갈때 감시하고 있다가 차단할 걸 차단하는거임. 3. 평문은 ISP가 아니더라도 변조될 위험이 있기 때문에... -> 무슨 평문을 말하는지 모르겠음. SNI를 말하는거면 애초에 ISP에서 SNI를 변조하지 않고 그냥 차단리스트에 있는 도메인 목록들과 비교대조하고 필터링만 할 뿐임. 또 좆문가지식을 가지고 개소리 선동을 하고 있음. DNS 변경을 추천드립니다 -> DNS 서버 주소를 왜 변경하는지 알고하는 소린지 모르겠음. 그냥 무작정 변경하라는거보니 모르는거같음  1. 야상화라는 분이 핵심을 지적하고있다. 굿바이DPI를 언급하는건 논점흐리기임. 핵심과 관련없는 씨잘데기 없는 소리하면서 대중을 선동하고 있음. 2. 보안상 취약하다고 해서 그걸 정부가 들여다 보게끔 국민이 동의한적 없고, 동의하지 않고 패킷을 들여다 보는 행위가 잘못된 것임을 지적하고 있다. 3. 이 개새끼 아까부터 하던 개소리 계속 하고 있다 ㅋㅋㅋㅋ 좆문가 새끼 ㅋㅋㅋㅋㅋ ISP에서 SNI는 원래 거들떠도 안보는 패킷데이터였는데 정부가 감시하라고 명령해서 감시하고 있는 것일뿐 원래 ISP에서 해야 하는 일의 목록에는 없던 것이다. 정부가 SNI를 감청하라고 시킨 것을 ISP가 라우팅과 DNS 서비스를 제공하는 것이 감청하는 것이냐고 물타기 하고 있다 정말 고도의 선동술이다 감탄이 나온다. 참 ㅋㅋ 할말이 없다 ㅋㅋ  1. 좆문가 새끼 진짜 ㅋㅋ정부에서 SNI 차단 목록을 ISP 넘기고 지나가는 모든 TLS 핸드쉐이킹의 SNI 필드를 감시하라고 시킨것이니, 그게 정부가 하는게 아니면 무엇이냐? ㅋㅋ 전두환이 탱크 광주로 보냈으면 탱크를 운전한 부사관,병사는 범인인데 전두환은 범인이 아니냐? 씨발 ㅋㅋ 2. 정부가 SNI 필드를 감청하라고 시키지 않았으면 ISP에서는 이 SNI 필드에 신경도 쓰지 않았을 것이다. 전체적으로 핵심을 지적하고 있다.  1. 1번에서 차단목록에 있는 SNI 필드를 차단하라고 지시한 것은 지나가는 모든 패킷을 일일이 감시해야 하므로 감청이 맞다. 지가 선동하고 있으면서 이해를 제대로 못한다고 지랄하고 있다. 2. 정부를 등신새끼라고 지칭하면서 본인이 정부를 쉴드치고 있다는 것을 흐리려한다. 3. ISP한테 작업을 시키기만 하면 ISP에서 전국민을 감시하는게 가능한것인데 이런 비교를 하는 건 잘못됬죠? 그 뒤로도 개소리를 신나게 해재끼고 있다. "야 니들 DPI 검사할 때," -> DPI는 심층패킷분석이다 http 패킷을 뜯어보는 행위인데, 지금 TLS 핸드쉐이킹 과정에서 SNI 평문이 노출되는 것을 감시하는 최신 도입된 감시방법이 아니다. 즉 전혀 관련도 없는 개소리를 지금 하고 있는것이다. "헤더에서 목적지 다 확인하지?" -> 헤더값 어디 헤더값을 말하는데? 그걸 정확하게 찝어서 얘기 못한다는 거는 니가 모르고 있다는 소리야^^. 목적지 소리도 씨발 개소리 하는게, SNI는 도메인을 노출하는거지 3계층 IP 헤더에 있는 목적지 IP를 말하는게 아니다. 즉 이 말을 하는 순간에 SNI와 목적지 IP주소를 헷갈리는 것이다. 왜냐? 모르니까 ㅎㅎ 그뒤로는 시벌 말할 필요도 없고 ㅇㅇ  1. HTTPS의 내용을 까볼수 있다는 말은 한번도 한적 없다. 한적이 없는 말을 했다고 하면서 피해망상으로 몰고 간다 ㅋㅋ 차단리스트를 던져주고 감청을 하라고 하는데 감청을 할 필요가 없다고 선동한다. 3. http든 https든 통신 자체의 프로토콜이 바뀌는건 없다 -> 좆문가라서 자기가 뭐 소리를 해재끼는지도 모르고 있다. 야상화란 분이 프로토콜이 뭐가 뭘루 바뀐다고 얘기한적도 없는데 혼자서 되는대로 말을 하고있음. https로 호출하는게 아니고 http 패킷이 ISP를 통과할때 ISP 는 3계층의 IP 헤더값을 읽고 길을 연결해주는건데, 자기도 자세하게는 모르니까 얼렁뚱땅 얘기를 하고 있다.  1. 고작 핸드쉐이킹을 못하게 막는게 감청이라니까. 2. 야상화분이 핵심을 짚고 있다. 우회가 가능하다던가 암호화가 되어있지 않다던가 자꾸 지껄이는것은 지금 SNI 필드 차단이 감청이냐 아니냐는 논란과 전혀 무관하고 논점을 흐리는 것이다. 모르는 사람이 보면 그런가보다 하게 되는 것이다. 그래서 이 부분을 자꾸 지적하는걸 본인도 본것이다.  1. 용사대학의 지금까지의 주장이 '감청은 아닌데 검열은 맞다'였던 것은 맞음. '검열무새들의 주장은 개개인 인터넷 사용자들을 감청해서 내가 뭘하는지 정부가 빅브라더처럼 들여다 볼 수 있다는 주장인데,' -> ISP에서 필드 차단을 하게 되면, ISP에서는 DNS 서비스도 하면서 7계층의 DNS 패킷값도 알수있고, 라우터에서 라우팅도 하면서 3계층의 IP 헤더값도 알수있고, SNI 실시간 감시를 통해 서버네임도 알 수 있다. 이것들을 종합하면 실제로 특정 사용자가 언제 어디를 접속하는지 알수있다. 물론 사이트에서 뭘 했는지 까지는 https로 보호되는 부분이라 모르는데, 평소 자주 접속하는 사이트를 분류하고 프로필화 할 수 있는 것만으로도 후에 어떤 정부에서 개개인의 사상을 통제할 수 있는 여지도 충분하다. 이 데이터가 워낙 방대해서 그렇게까지 못한다고 용사대학이 주장하던데, 돈들여서 빅데이터 수집할 장비만 들여놓으면 충분히 프로필화 가능하다. "가능하다고 했지 현 정부가 하고 있다고 하는 주장이 아니다" 나는 후에 어떤 정부가 이걸 하게 할수도 있는 발판을 제공한 것이라고 말하고 싶은 것이다.  1. yhpdoit 님이 핵심을 지적하고 있다. 내가 위에서 주구장창 얘기한 부분이다. ISP에서는 원래 SNI 필드를 거들떠도 안본다. 보게 되어 있지도 않고. 2. 뭔가 좀 아는것같은 사람이 나타나자, 자기도 댓글을 다 이해 못해서 작년 뉴스 기사를 가지고 와서 어물쩡 넘어가려고 하고 있다 ㅋㅋ. 'ISP가 인지를 할 수 밖에 없는 상황입니다'가 아니고 원래는 하지도 않았고 해서도 안됬던 SNI 필터링을 정부가 시켜서 하고 있는거라고 ㅋㅋㅋㅋㅋㅋ TLS 프로토콜에 따라 핸드쉐이킹을 할 때, 연결중인 호스트 이름을 노출합니다. -> 호스트 이름을 노출하는게 아니고 SNI, Sever Name Indication, 즉 Server Name을 알려주는데 ㅋㅋㅋ 하도 선동질을 하다 보니까 용사대학이 헷갈려서 호스트 이름을 노출했다고 실언해버렸다 ㅋㅋ 호스트 이름이 뭔데? 호스트 주소가 아니고? 'ISP가 이걸 모른척 한다고 인지가 안되는게 아니라 인지가 되어버리는데 어떻게 합니까' -> 이젠 설명하기도 지친다. 위에서부터 쭈욱 읽어내려온 사람은 이제 알겟지?  1. 완전히 거꾸로 얘기하고 있다. TLS 프로토콜의 취약점으로 평문 전송되는 SNI를 왜 보냐는게 진짜 핵심 맞다. TLS 핸드쉐이킹 과정에서 노출되는게 정상 작동이 아니라, 원래 보지도 않고 봐서도 안되는 SNI를 정부가 시켜서 감시하는 중이라고 거듭 말씀드립니다.  1. 끝까지 물타기 한다. SNI가 가진 보안취약점으로 인해 목적지가 드러나버리는 것은 애초에 ISP 가 원래 자기 하던일이랑은 아무 상관없다. 그런데 지금 정부가 지시한 명령으로 인해 필터링을 시작한 것이고, 지나가는 모든 패킷을 열어서 SNI를 실시간으로 확인하고 차단목록에 없으면 보내주고, 차단목록에 있으면 차단하고, 이게 감청이고 검열이 아니면 뭔가? 마지막으로 다시 보는 현직 종사자의 의견 이것이 과연 '감청'이냐 문제는 법리적인 해석이 필요한 부분이겠습니다만, 제 생각은 통신사에서 라우팅에 필요하지 않은 정보까지 차단을 위해 열어보는 것은 엄연한 감청이며 프라이버시 침해라는 것입니다. 많은 분들이 비판하시는 부분도 마찬가지고요. 오늘 올라온 정부의 정책 브리핑에서는 '감청'을 ‘암호화’되어 송수신되는 전기통신 내용을 ‘열람 가능한 상태로 전환’하여 내용을 파악하는 행위로 정의하였습니다만 (https://m.news.naver.com/read.nhn?mode=LSD&mid=sec&sid1=123&oid=298&aid=0000268618), 감청의 개념을 암호화 통신에만 적용한다면 앞서 말한 HTTP 통신을 포함한 Telnet, FTP, DNS, SMTP 등 암호화되지 않고 평문으로 이뤄지는 수많은 프로토콜의 내용을 제3자가 엿보는 행동 또한 감청이 아니게 되겠죠. 일부 전문가 분들은 TLS Handshake 과정의 정보는 내용이 암호화되어 포함되기 전의 정보이므로 개인정보가 아니니 패킷 감청이라고 보기 어렵다고 보시는 분들도 있습니다만, 글쎄요. 과연 개인이 접속하는 사이트 도메인 주소가 개인정보가 아니라고 할 수 있을지 의문입니다. 「통신비밀보호법」은 감청을 “전기통신에 대하여 당사자의 동의 없이 전자장치·기계장치 등을 사용하여 통신의 음향·문언·부호·영상을 청취·공독하여 그 내용을 지득 또는 채록하거나 전기통신의 송·수신을 방해하는 것을 말한다”고 규정하고 있다(제2조 제7호). 전화도청(wiretapping)과 전자도청(electronic eavesdropping)이 포함된다. [네이버 지식백과] 감청 [Monitoring, 監聽] (한국민족문화대백과, 한국학중앙연구원) 정부 정책 브리핑에서 해명한 내용은 통신비밀보호법에서의 감청 개념을 자의적으로 해석해서 해명하고 있다. 즉, 핵심을 해명하지 않고 말을 슬쩍 돌렸다는 뜻이다. SNI 필드 차단을 이해하기 위한 기반 지식을 초보 수준에서 설명했고, 며칠전 SNI 필드 차단을 비유적으로 설명하는 글에 용사대학이 반박으로 올린글과 그에 딸린 댓글을 통해 용사대학이 지금 얼마나 선동질을 하고 있는지 알아보았다. 여러분들은 앞으로 용사대학이 하는 말은 반드시 주의깊게 보십시오. 용사대학이 하는 모든 말이 틀렸다는 것이 아닙니다. 용의주도하게 정부의 나쁜짓을 은폐하려 하고 있다는 것이죠. 마지막으로 용사대학에게 문제를 하나 내주려 한다. 스위칭 환경에서의 스니핑 공격 유형 중, 공격자가 "나의 MAC 주소가 라우터의 MAC 주소이다"라는 위조된 ARP Reply를 브로드캐스트로 네트워크에 주기적으로 보내어 스위칭 네트워크상의 다른 모든 호스트들이 공격자 호스트를 라우터로 믿게 하는 공격은? 1. Switching Jamming 2. ICMP Redirect 3. EIGRP Redirect 4. DNS Spoofing 풀어봐. 구글링해서라도 정답 가져오면 돼. 니가 이번 논란에서 뭔가를 아는 사람이면 답을 검색할 정도의 능력이 있을거야. 차단 풀었으니까 정답 맞혀봐 (다른분들 답 알아도 댓글달지 말아주세요 ㅜㅜ)

EXP

322,705

(50%)

/ 335,001

|

인벤 공식 앱

댓글 알람 기능 장착! 최신 게임뉴스를 한 눈에 보자

daropezrk

daropezrk