오픈 이슈 갤러리 같이 보고 싶은 유머 글이나 이미지를 올려보세요!

URL 입력

-

계층

폐지 줍줍

[13]

-

계층

로또 1등 40억 당첨된 패륜 아들의 최후..

[35]

-

계층

충격적인 요즘 국내 휴양림 수준...

[41]

-

유머

문화예술계 pc충에게 가하는 일침

[16]

-

연예

PC방 아르바이트생 프로미스_9 이채영

[8]

-

연예

김어준 "민희진, 아일릿은 안 귀하냐' 비판

[85]

-

유머

아이돌 여동생의 침대에서 잔 친오빠.

[20]

-

연예

섹시라는 단어가 잘 어울리는 요즘 오마이걸 아린

[18]

-

연예

하루 한번 강슬기씨

[4]

-

유머

출산율증가를위해 폐지해야할 티비프로그램들

[40]

이미지 업로드중입니다

(1/5)

URL 입력

ㅇㅇㄱ 지금 뜨는 글

- 유머 ㅇㅎ)압도적 질량에서 오는 존재감 [17]

- 계층 ㅇㅎ) 무려 I컵(106cm)이라는 처자. [22]

- 계층 ㅇㅎ) 우리가 건강하게 사는 방법. [17]

- 유머 몽정파티좌 근황 [11]

- 이슈 일본 야생 곰들의 습격..그리고 카라데 고수.. [11]

- 기타 중국 또 시작인가... [11]

|

2018-01-04 13:43

조회: 14,965

추천: 32

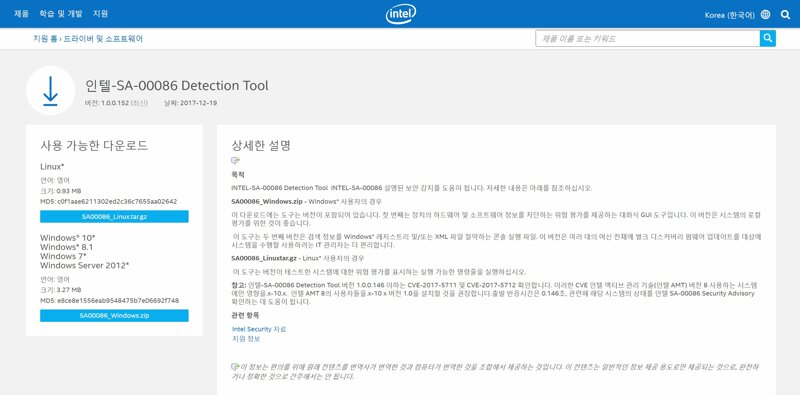

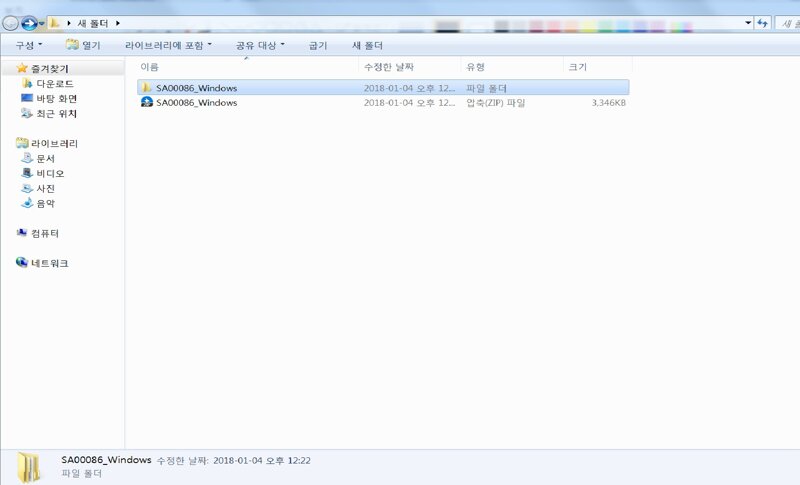

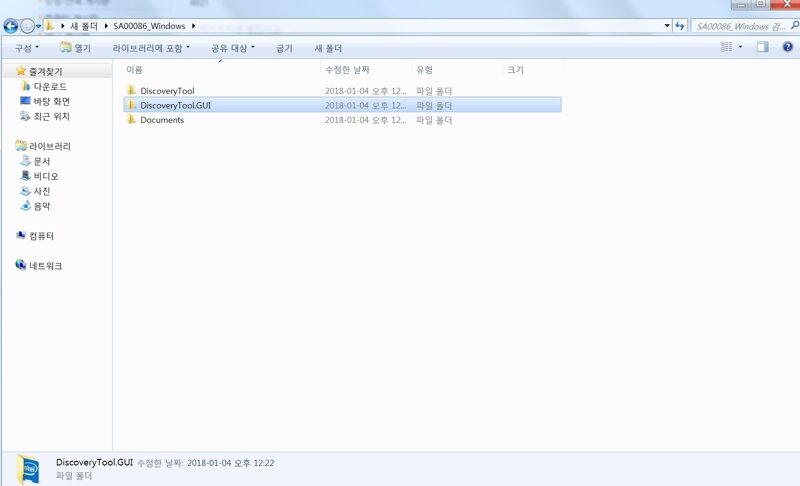

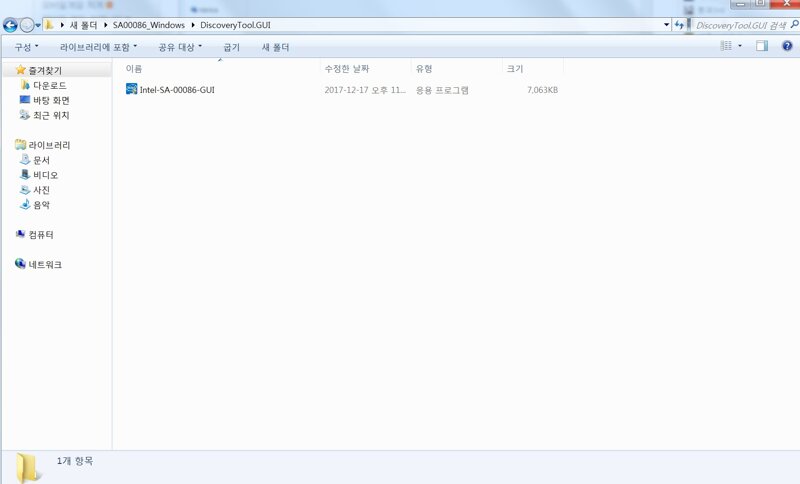

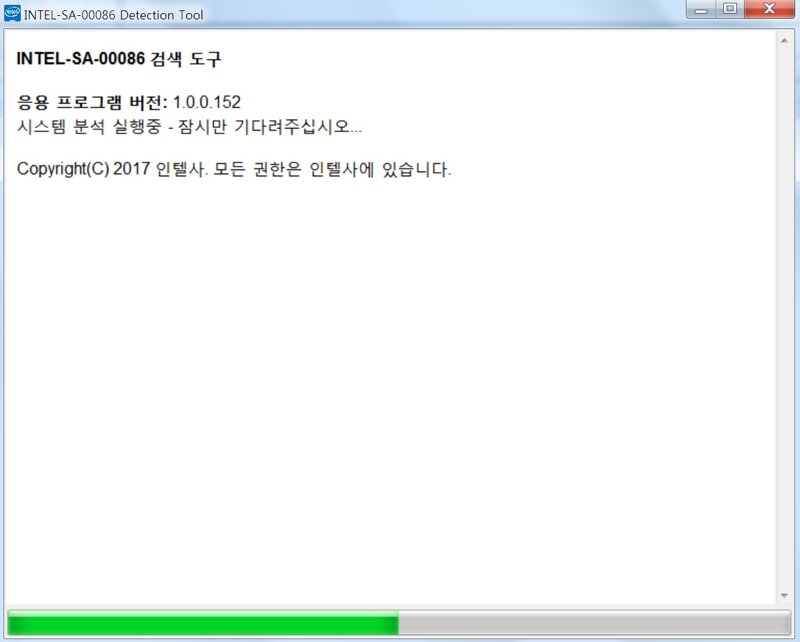

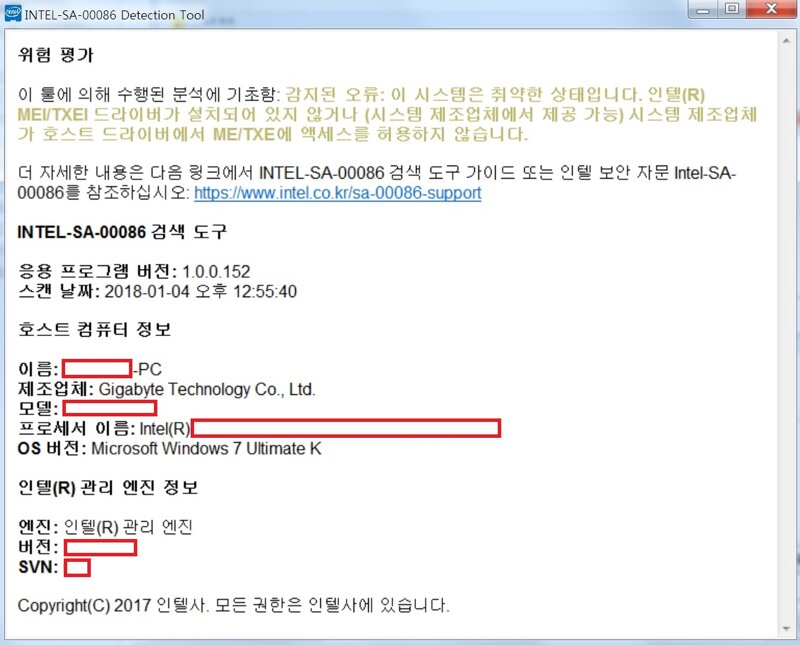

인텔 관련, 내 CPU 취약점 검사하는 법  " 현재 자신이 인텔 CPU를 쓰고 있는 사용자라서 (인텔 CPU 버그 사건과 관련하여 직접적이진 않으나) , 급한 대로 자신의 인텔 CPU가 장착된 PC 시스템이 취약한지, 괜찮은지 궁금하다면 확인해보는 방법입니다. " 아래의 링크 주소를 클릭하면 위와 같은 화면이 나옵니다. 왼쪽에 ' 사용 가능한 다운로드 ' 박스 칸을 보세요. 리눅스 사용자는 첫 번째 짙은 하늘색 바 클릭하여 다운 윈도우 사용자는 두 번째 짙은 하늘색 바 클릭하여 다운 (바로 가기 링크 클릭) ※ OS 윈도우 7 사용자 기준, 설명을 하겠습니다. 1. 두 번째 짙은 하늘색 바를 클릭하여 ' SA00086_Windows.Zip ' 압축파일을 다운 받습니다. ↓  2. 받은 압축파일을 풀면 같은 이름으로 폴더가 생성됩니다. 폴더를 클릭합니다. ↓  3. 두 번째 ' DiscoveryTool.GUI 폴더를 클릭합니다. ↓  4. Intel-SA-00086-GUI. EXE 파일을 클릭하여 실행시킵니다. (인스톨 필요 없음) ↓  5. 사용 중인 인텔 CPU와 시스템 분석 실행 중. (완료될 때까지 기다리세요) ↓  6. 최종 결과 안내창. ↓  위와 같이 결과가 나오게 됩니다. (■ 내용 추가 ■) ■ 이건 MEI (관리 엔진 인터페이스) TXEI (신뢰 실행 엔진 인터페이스) 취약으로 인한 메모리 보안관련 버그 여부인데, 이번 인텔 커널 버그와는 다르지만 순서상 연결되는 부분이 없지 않는 선행 버그라하여 어짜피 확인만 해보는 용도라서 맨위에 적은대로 ' 급한대로 시스템 취약 여부 확인 ' (→ 결과가 어떻든 업데이트 필요) 작성해본겁니다. 결과 여부와 관계없이 정기 업데이트 날짜에 자동업데이트가 뜨게되면 이번 커널 관련 보안 패치가 항목으로 뜰 것이니 업데이트로 패치하시면 됩니다. (이게 이번 버그관련 직접 확인 및 해결하는게 아닙니다. 이번 버그는 패치후에 성능 저하가 얼마나 되는가를 확인해봐야 개인별로 알 수 있습니다. 혼란을 드린 부분이 있는것 같아 내용을 추가하여 바로잡습니다. 이 취약점 체크는 한다고 해서 안 좋거나 쓸모없는 것은 아니니 한번 확인용으로 해보시면 됩니다. 이 글은 도움이 될까해서 작성했으나 문제가 되면 삭제하겠습니다.) <참조> https://www.intel.co.kr/content/www/kr/ko/support/articles/000025619/software.html ■ 윈도우 7 과 8 사용자 이신분들은 예정된 정기 업데이트 날인 1월 9일에 업데이트를 하시면 됩니다. (윈도우 10 에 한해서만 2018년 1월 4일 오전 6시에 이미 긴급 업데이트가 실시 되었습니다. 윈도우 10 사용자는 바로 업데이트하시면 됩니다) 만약에 OS 영문판을 쓰신다면 " 위험 평가 이 툴에 의해 수행된 분석에 기초함: 감지된 오류: 이 시스템은 취약한 상태입니다. " 이 부분이 아래 처럼 표시됩니다. ↓ (예시 → 시스템이 취약하지 않을 경우) Risk Assessment (위험 평가) Based on the analysis performed by this tool: This system is not vulnerable. (이 툴에 의해 수행된 분석에 기초함: 이 시스템은 취약한 상태가 아닙니다) Host Computer Information (호스트 컴퓨터 정보) Name: (자신의 PC 이름이 표시됩니다) Manufacturer: (메인보드 제조업체명이 표시됩니다) Model: (메인보드 모델명이 표시됩니다) Processor Name: Intel(R) Core(TM) i7-2600 CPU @ 3.40GHz OS Version: (자신이 사용 중인 OS 이름과 종류가 표시됩니다) 오류는 보시면 오류가 있으면 감지된 오류: 글자가 나타나고 오류 내용이 나오며, 오류가 없으면 감지된 오류: 글자가 안 나타납니다. ' 취약한지 / 취약하지 않은지 ' 의 여부는 ' vulnerable / not vulnerable ' 로 표시됩니다. (이상, OS 영문판 윈도우의 경우 결과창 표시 설명) ※ 이 게시물의 모든 내용은 직접 작성하였습니다. |

Ecstasis

Ecstasis